HiJackThis a été créé à l'origine par Merijn Bellekom un outil permettant de détecter et de supprimer divers chevaux de Troie qui modifient les paramètres du navigateur et d'autres applications système à l'insu de l'utilisateur. Par la suite, le programme s’est largement répandu. Le 27/03/2007, la société antivirus Trend Micro a acheté les droits sur le programme et le code source de la version 2.00 inachevée de Bellekom, puis le 17/02/2012, la société a officiellement publié son code source en Visual Basic 6 sur le service SourceForge. Le programme n’a pas été développé depuis plus de 10 ans et est devenu considérablement obsolète. Début 2015, le développeur indépendant Dragokas, avec l'accord de Bellekom et des conservateurs du projet de Trend Micro, a poursuivi le développement du projet HiJackThis. Le 21/02/2017, Trend Micro a officiellement annoncé que le projet avait été abandonné, de sorte que le Fork (développement logiciel) est finalement devenu une branche de développement distincte.

Cette aide est préparée pour HiJackThis Fork by Dragokas version 2.9.0.1 et supérieure. Il ne s'agit pas d'une explication sur la reconnaissance des agents malveillants, mais vise à vous familiariser avec les capacités du programme. C'est un tutoriel sur la façon de l'utiliser. Il est également recommandé de l'utiliser pour la version 2.0.5 de Trend Micro, en tenant compte des principales différences suivantes: De nouvelles sections ont été ajoutées, et des zones cochées ont été ajoutées aux anciennes; Pour de nombreuses sections, le format de ligne du journal a changé; en-tête du journal est ajouté; ajout d'une sauvegarde complète du registre; nouveaux commutateurs de ligne de commande; ajout de la possibilité de l'installer dans Program Files (auparavant, vous deviez spécifiquement télécharger le programme d'installation MSI pour cela); l'apparence des fenêtres a été modifiée; lorsqu'un service est corrigé (section O23), il est supprimé, et si le lancement d'un autre service (légal) en dépendait, alors les "queues" sont effacées. Veuillez noter qu'il s'agit d'une liste des principales différences dans l'aide (si elle est utilisée par rapport à la version classique), et non d'une liste de modifications du programme. Vous pouvez voir la liste des modifications apportées au programme sur la page de téléchargement.

HiJackThis est conçu pour les utilisateurs plus ou moins expérimentés qui ont une idée du fonctionnement du système d'exploitation Windows, puisque le programme permet tout d'abord d'apporter des modifications à de nombreux domaines du système d'exploitation. Une mauvaise modification peut entraîner de graves conséquences pour le système d'exploitation.

ar conséquent, soyez extrêmement prudent lorsque vous utilisez HiJackThis, et si vous ne vous sentez pas suffisamment expérimenté, avant de supprimer quoi que ce soit, essayez de rechercher des informations sur l'élément à supprimer (sur Internet ou consultez une personne compétente). Si vous pensez que le système est infecté par un virus, vous pouvez demander de l'aide dans la section "Traitement des virus informatiques", nous vous aiderons à faire face au virus.

Détection et correction des modifications dans les paramètres des zones les plus vulnérables du système d'exploitation. Sa fonction principale est d'étudier automatiquement ces zones et d'afficher les informations collectées sous la forme d'un journal pratique (rapport). En plus de traiter les virus, HiJackThis peut être utilisé pour identifier des problèmes liés à des paramètres système incorrects qui entraînent divers types de pannes logicielles.

Il est important de comprendre que le programme ne contient aucune base de données de logiciels malveillants, ainsi HiJackThis n'implique pas une analyse ultérieure du contenu de son journal. La décision de supprimer un composant ne peut être prise que par l'utilisateur lui-même.

Vous pouvez télécharger HiJackThis Fork aux adresses suivantes:

https://dragokas.com/tools/HiJackThis.zip

https://safezone.cc/resources/201/

Si vous avez téléchargé le programme dans une archive (Zip ou autre), vous devez le décompresser, sinon le programme lui-même vous proposera de le copier vous-même sur votre bureau. Lors de l'exécution de HiJackThis à partir d'une archive, les copies de sauvegarde des éléments supprimés ne seront pas enregistrées (elles sont lancées depuis Temp). Afin d'éviter de supprimer vos sauvegardes, veuillez, avant de commencer, d'enregistrer le fichier exécutable dans un dossier séparé qui vous convient (afin que vous puissiez le retrouver facilement plus tard), ou installer le programme via le menu "File" → "Install HJT". Les fichiers de sauvegarde seront enregistrés dans le dossier backups à côté du fichier exécutable du programme.

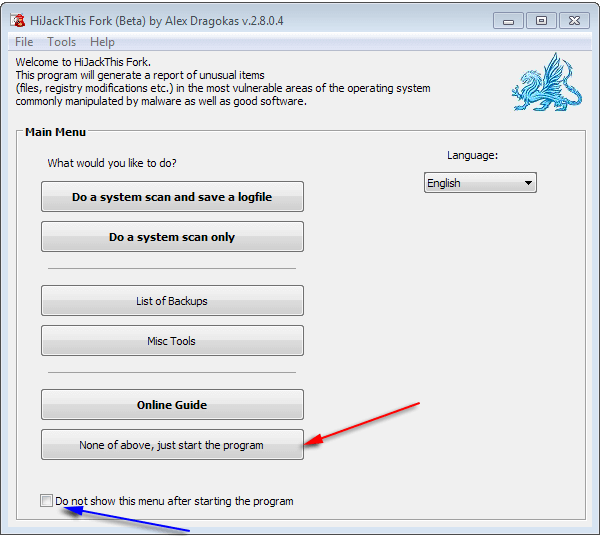

Comme vous pouvez le constater, immédiatement après le lancement du programme, vous pouvez modifier la langue de l'interface en sélectionnant la langue dont vous avez besoin dans la liste déroulante sous Language. Le programme lui-même contient cinq langues "anglais", "russe", "ukrainien", "français", "espagnol". Mais vous pouvez connecter indépendamment d'autres localisations en plaçant un fichier de traduction avec l'extension .lng à côté du programme. Vous pouvez prendre un exemple de fichier pour l'auto-traduction ici. Par défaut, le programme démarre en anglais. langue et plus loin dans l'aide, nous considérerons l'anglais. interface du programme. Vous pouvez également forcer le programme à s'exécuter dans la langue dont nous avons besoin en renommant le fichier exécutable du programme respectivement en "HiJackThis_EN.exe", "HiJackThis_RU.exe", "HiJackThis_UA.exe", "HiJackThis_FR.exe", "HiJackThis_SP.exe" (la casse n'a pas d'importance). Vous pouvez également définir la langue via les paramètres de ligne de commande; pour plus de détails, consultez la section "Touches de lancement de ligne de commande" au bas de cette aide.

Do a system scan and save a logfile — analysez et enregistrez automatiquement le journal (par défaut, le journal est enregistré dans le dossier du programme appelé HiJackThis.log).

Do a system scan only — analysez uniquement.

List of backups — ouvre une liste de sauvegardes (avant de supprimer quoi que ce soit, HiJackThis crée automatiquement par défaut une copie de sauvegarde de l'élément supprimé dans le dossier des sauvegardes).

Misc Tools — d'autres outils du programme y (nous y reviendrons en détail un peu plus tard).

Online Guide — ouvre automatiquement une page d'aide pour le programme. Selon la langue de l'interface, il s'ouvre soit en anglais HJT: Tutorial, soit en russe HiJackThis - manuel du programme.

None of the above, just start the program — affichez une fenêtre avec les résultats de l'analyse.

Et dès que vous avez compris, je vous conseille de cocher la case à côté de "Do not show this menu after starting the program" afin de commencer avec le programme immédiatement à partir de la fenêtre des résultats de l'analyse.

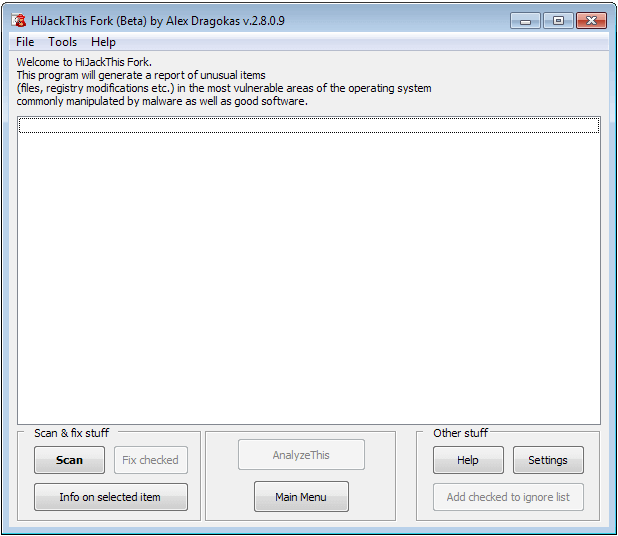

Scan … — effectue une analyse.

Save log … — enregistre le rapport dans un fichier. Ce bouton remplacera le bouton "Scan" si un scan a déjà été effectué.

Pour effectuer une action, cochez d'abord la case ☑ sur la ou les lignes souhaitées et cliquez sur:

Scan … — effectuer un scan.

Save log … — enregistre le rapport dans un fichier. Ce bouton remplacera le bouton "Scan" si un scan a déjà été effectué.

Fix сhecked — "fix", cela corrigera l'élément indiqué dans cette ligne (pour une liste d'actions spécifiques, voir ci-dessous dans la description des sections du journal).

Si l'élément en cours de correction touche le navigateur d'une manière ou d'une autre, alors celui-ci (le navigateur) doit d'abord être fermé.

Info on selected item — affichez une brève description de l'élément sélectionné.

Add checked to ignore list — ajoutez l'élément coché à la liste à ignorer (s'applique aux éléments dont vous êtes sûr de la fiabilité). Les éléments ajoutés à la liste des exclusions ne seront pas affichés dans les autres rapports.

Analyze This — ouvrira une page Web où vous pourrez obtenir de l'aide pour traiter votre PC contre les virus.

Help — accédez à l'aide interne avec une description des sections.

Settings — affiche les paramètres du programme.

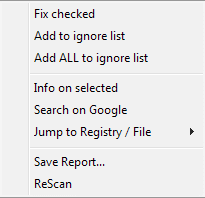

Dans ce menu, en plus de ceux décrits ci-dessus, les éléments suivants sont disponibles:

Add ALL to ignore list — ajoutez TOUT à la liste des exclusions. Après avoir confirmé cette action, tous les éléments trouvés ne seront plus enregistrés à moins qu'ils ne soient modifiés. Pour les supprimer de là, ouvrez "File" → "Settings" → "Ignore list".

Search on Google — recherchez des informations sur l'élément marqué dans Google.

Jump to Registry/File — accéder à la branche/au fichier de registre spécifié. En conséquence, l'éditeur de registre ou l'Explorateur sera ouvert avec la branche/le fichier sélectionné.

ReScan — effectuer une nouvelle analyse

Le grand principe lors de l’analyse du log: supprimer des éléments dont vous ne soupçonniez même pas l’existence à ce jour (à condition de bien connaître votre système d’exploitation). En ajoutant à la liste des ignorés, les applications "vérifiées" et installées exclusivement par vous. Un autre conseil: lors de la visualisation d'un fichier texte, il est préférable d'utiliser un autre logiciel plutôt que le bloc-notes standard. Par exemple, je préfère utiliser Notepad++. Cela est dû au fait que le journal peut contenir des informations spéciales. caractères qu’un bloc-notes standard ne peut pas afficher.

Logfile of HiJackThis Fork by Alex Dragokas v.2.10.0.30 Platform: x64 Windows 7 (Pro), 6.1.7601.24544, Service Pack: 1 Time: 03.01.2024 - 10:26 (UTC+01:00) Language: OS: French (0x40C). Display: French (0x40C). Non-Unicode: French (0x40C) Memory: 3797 MiB Free (54 %). CPU Loading: (15 %) Elevated: Yes Ran by: admin (group: Administrators) on PC-MITROWIG, FirstRun: yes Chrome: 109.0.5414.120 Firefox: 96.0.1.8048 Internet Explorer: 11.0.9600.19597 Default: "C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" --single-argument %1 (Google Chrome) Boot mode: Normal Processus en cours: Nombre | Chemin

Logfile of HiJackThis Fork (Beta) by Alex Dragokas v.2.10.0.30 — Nom et version de l'utilitaire.

Platform – ceci indique la version de bits du système d'exploitation, la version, l'édition, la construction, la révision, la version du SP, il affichera (outdated SP) si le Service Pack est obsolète.

Time: date et heure, fuseau horaire

Language: langue d'installation du système, langue d'affichage des boîtes de dialogue et langue des programmes ne prenant pas en charge Unicode, ainsi que leurs codes.

Memory: affiche la quantité de mémoire vive (RAM) libre en mebibytes, ainsi que la RAM et charge du processeur en pourcentage.

Elevated: indique si le programme s'exécute avec des droits élevés.

Ran by: l'utilisateur pour le compte duquel le programme est lancé, le groupe auquel il appartient, le nom du PC.

FirstRun: indique si l'analyse a été lancée pour la première fois après un redémarrage du système d'exploitation.

Pour les versions des navigateurs populaires.

Default: chemin de navigateur par défaut pour le protocole http.

Boot mode: indique si le système d'exploitation fonctionne en mode sans échec.

Processus en cours:processus en cours d'exécution - en-tête de section avec une liste des processus en cours d'exécution au moment de l'analyse.

Nombre | Chemin — nombre de copies du processus | chemin. Par exemple:

11 C:\Windows\System32\svchost.exe

signifie que onze processus sont en cours d'exécution avec le chemin C:\Windows\System32\svchost.exe

Commençons par leurs brèves caractéristiques, puis examinons chacune des sections en détail:

R0, R1, R2, R3, R4 — modifications apportées aux paramètres de base d'Internet Explorer.

F0, F1, F2, F3 — programmes à exécution automatique à partir de fichiers ini et d'emplacements de registre équivalents.

O1 — modifications dans les fichiers Hosts et Hosts.ics / substitution DNSApi.

O2 — plugins et extensions de navigateur (BHO/Browser Helper Objects).

O3 — barres d'outils de navigateur supplémentaires (Internet Explorer Toolbars).

O4 — programmes à exécution automatique à partir du registre et du dossier de "démarrage" (Startup).

O5 — masque les éléments dans le composant logiciel enfichable du "Panneau de configuration".

O6 — interdit la modification de certains paramètres dans (Internet Options).

O7 — blocage de l'éditeur de registre (Regedit), du gestionnaire de tâches (TaskMgr), des éléments de l'explorateur et du menu Démarrer / Certificats de signature numérique interdits / Paramètres de politique de sécurité locale (IPSec) / Résolution des problèmes système (TroubleShooting).

O8 — éléments supplémentaires du menu contextuel d'Internet Explorer.

O9 — boutons et services supplémentaires sur le panneau principal d'Internet Explorer.

O10 — Winsock LSP (Layered Service Provider/fournisseur de services en couches).

O11 — est un groupe de paramètres (Internet Options) dans l'onglet (Advanced).

O12 — Plugins Internet Explorer pour les extensions de fichiers et les types MIME.

O13 — préfixes IE.

O14 — modifications dans le fichier iereset.inf.

O15 — sites Web et protocoles ajoutés à la zone de confiance (Trusted Zone).

O16 — programmes téléchargés à l'aide d'ActiveX (sous-répertoire WINDOWS\Downloaded Program Files).

O17 — modifications du domaine ou du serveur DNS.

O18 — modifications des protocoles et des filtres.

O19 — feuille de style de l'utilisateur (Style Sheet).

O20 — notifications Winlogon (Winlogon Notify) et modules d'initialisation (App Init DLLs).

O21 — objets de chargement de shell - SSODL (Shell Service Object Delay Load), superposition d'icônes - SIOI (ShellIconOverlayIdentifiers) et hooks d'explorateur (ShellExecuteHooks).

O22 — tâches du Planificateur de tâches Windows (Shared Task Scheduler).

O23 — services et pilotes Windows.

O24 — composants Windows Active Desktop.

O25 — sont les consommateurs persistants d’événements WMI.

O26 — débogueurs de processus (IFEO et autres).

Près des Noms de certaines sections, vous pouvez voir l'ajout -32, par exemple:

O2-32 - HKLM\..\BHO: IE 4.x-6.x BHO for Download Master - {9961627E-4059-41B4-8E0E-A7D6B3854ADF} - C:\Program Files (x86)\Download Master\dmiehlp.dll

Cela signifie que ces clés se trouvent dans les sous-clés Wow6432.

(access denied) — pas d'accès au fichier/clé.

(disabled) — désactivé. Ce qui est exactement désactivé dépend de la section (ou ligne) dans laquelle il se trouve.

(empty) — valeur de paramètre vide.

(folder missing) — échec de l'accès au dossier.

(folder) — l'objet est un dossier.

(missing) — la clé ou le paramètre est manquant.

(no CLSID) — la valeur CLSID n'est pas spécifiée.

(no file) — le chemin d'accès au fichier n'est pas spécifié.

(no name) — nom d'élément vide ou nom de paramètre non spécifié.

(no xml) — le fichier XML de la tâche est manquant. Utilisé uniquement dans la section O22.

(user missing) — l'utilisateur ou le groupe affecté à la tâche est manquant. Utilisé uniquement dans la section O22.

(file missing) — impossible d'accéder au fichier. Cela peut arriver pour plusieurs raisons:

À la fin du journal, vous pouvez parfois trouver Debug information: et en dessous une ligne contenant des informations sur l'erreur survenue lors de l'analyse. Veuillez les signaler au développeur.

R0 — est votre page d'accueil (chargée au démarrage d'IE) et l'assistant de recherche du navigateur (Search Assistant).

HKCU\Software\Microsoft\Internet Explorer, Default_Page_URL HKCU\Software\Microsoft\Internet Explorer\Main, Default_Page_URL HKCU\Software\Microsoft\Internet Explorer\Search, Default_Page_URL HKCU\Software\Microsoft\Internet Explorer, Default_Search_URL HKCU\Software\Microsoft\Internet Explorer\Main, Default_Search_URL HKCU\Software\Microsoft\Internet Explorer\Search, Default_Search_URL HKCU\Software\Microsoft\Internet Explorer\Main, Search Bar HKCU\Software\Microsoft\Internet Explorer\Main, Start Page HKCU\Software\Microsoft\Internet Explorer\Main, Start Page Redirect Cache HKCU\Software\Microsoft\Internet Explorer\Search, SearchAssistant HKCU\Software\Microsoft\Internet Explorer\Search, CustomizeSearch HKCU\Software\Microsoft\Internet Explorer\Main, Local Page HKCU\Software\Microsoft\Internet Explorer\Main, Extensions Off Page HKCU\Software\Microsoft\Internet Explorer\Main, Security Risk Page HKCU\Software\Microsoft\Internet Explorer\AboutURLs, blank HKCU\Software\Microsoft\Internet Explorer\AboutURLs, DesktopItemNavigationFailure HKCU\Software\Microsoft\Internet Explorer\AboutURLs, InPrivate HKCU\Software\Microsoft\Internet Explorer\AboutURLs, NavigationCanceled HKCU\Software\Microsoft\Internet Explorer\AboutURLs, NavigationFailure HKCU\Software\Microsoft\Internet Explorer\AboutURLs, NoAdd-ons HKCU\Software\Microsoft\Internet Explorer\AboutURLs, NoAdd-onsInfo HKCU\Software\Microsoft\Internet Explorer\AboutURLs, PostNotCached HKCU\Software\Microsoft\Internet Explorer\AboutURLs, SecurityRisk HKCU\Software\Microsoft\Internet Explorer\Toolbar, LinksFolderName HKLM\Software\Microsoft\Internet Explorer, Default_Page_URL HKLM\Software\Microsoft\Internet Explorer\Main, Default_Page_URL HKLM\Software\Microsoft\Internet Explorer\Search, Default_Page_URL HKLM\Software\Microsoft\Internet Explorer, Default_Search_URL HKLM\Software\Microsoft\Internet Explorer\Main, Default_Search_URL HKLM\Software\Microsoft\Internet Explorer\Search, Default_Search_URL HKLM\Software\Microsoft\Internet Explorer\Main, Search Bar HKLM\Software\Microsoft\Internet Explorer\Main, Start Page HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, Default_Page_URL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, Default_Page_URL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Search, Default_Page_URL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, Default_Search_URL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, Default_Search_URL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Search, Default_Search_URL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, Search Bar HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, Start Page

R1 — paramètres liés à la recherche Internet, ainsi que quelques autres caractéristiques (titre de la fenêtre IE, ProxyServer, ProxyOverride dans les paramètres IE, Assistant de connexion Internet: ShellNext, etc.).

HKCU\Software\Microsoft\Internet Explorer, SearchAssistant HKCU\Software\Microsoft\Internet Explorer, CustomizeSearch HKCU\Software\Microsoft\Internet Explorer, Search HKCU\Software\Microsoft\Internet Explorer, Search Bar HKCU\Software\Microsoft\Internet Explorer, Search Page HKCU\Software\Microsoft\Internet Explorer, Start Page HKCU\Software\Microsoft\Internet Explorer, SearchURL HKCU\Software\Microsoft\Internet Explorer, {default} HKCU\Software\Microsoft\Internet Explorer, www HKCU\Software\Microsoft\Internet Explorer\Main, SearchAssistant HKCU\Software\Microsoft\Internet Explorer\Main, CustomizeSearch HKCU\Software\Microsoft\Internet Explorer\Main, Search Page HKCU\Software\Microsoft\Internet Explorer\Main, SearchURL HKCU\Software\Microsoft\Internet Explorer\Search, {default} HKCU\Software\Microsoft\Internet Explorer\SearchURL, {default} HKCU\Software\Microsoft\Internet Explorer\SearchURL, SearchURL HKCU\Software\Microsoft\Internet Explorer\Main, First Home Page HKCU\Software\Microsoft\Internet Explorer\Main, Start Page_bak HKCU\Software\Microsoft\Internet Explorer\Main, HomeOldSP HKCU\Software\Microsoft\Internet Explorer\Main, YAHOOSubst HKCU\Software\Microsoft\Internet Explorer\Main, Window Title HKCU\Software\Microsoft\Internet Connection Wizard, ShellNext HKLM\Software\Microsoft\Internet Explorer, SearchAssistant HKLM\Software\Microsoft\Internet Explorer, CustomizeSearch HKLM\Software\Microsoft\Internet Explorer, Search HKLM\Software\Microsoft\Internet Explorer, Search Bar HKLM\Software\Microsoft\Internet Explorer, Search Page HKLM\Software\Microsoft\Internet Explorer, Start Page HKLM\Software\Microsoft\Internet Explorer, SearchURL HKLM\Software\Microsoft\Internet Explorer, {default} HKLM\Software\Microsoft\Internet Explorer, www HKLM\Software\Microsoft\Internet Explorer\Main, SearchAssistant HKLM\Software\Microsoft\Internet Explorer\Main, CustomizeSearch HKLM\Software\Microsoft\Internet Explorer\Main, Search Page HKLM\Software\Microsoft\Internet Explorer\Main, SearchURL HKLM\Software\Microsoft\Internet Explorer\Search, {default} HKLM\Software\Microsoft\Internet Explorer\SearchURL, {default} HKLM\Software\Microsoft\Internet Explorer\SearchURL, SearchURL HKLM\Software\Microsoft\Internet Explorer\Main, First Home Page HKLM\Software\Microsoft\Internet Explorer\Main, Start Page_bak HKLM\Software\Microsoft\Internet Explorer\Main, HomeOldSP HKLM\Software\Microsoft\Internet Explorer\Main, YAHOOSubst HKLM\Software\Microsoft\Internet Explorer\Main, Window Title HKLM\Software\Microsoft\Internet Connection Wizard, ShellNext HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, SearchAssistant HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, CustomizeSearch HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, Search HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, Search Bar HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, Search Page HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, Start Page HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, SearchURL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, {default} HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer, www HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, SearchAssistant HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, CustomizeSearch HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, Search Page HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, SearchURL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Search, {default} HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\SearchURL, {default} HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\SearchURL, SearchURL HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, First Home Page HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, Start Page_bak HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, HomeOldSP HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, YAHOOSubst HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Main, Window Title HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Connection Wizard, ShellNext HKU\.DEFAULT\Software\Microsoft\Internet Explorer, SearchAssistant HKU\.DEFAULT\Software\Microsoft\Internet Explorer, CustomizeSearch HKU\.DEFAULT\Software\Microsoft\Internet Explorer, Search HKU\.DEFAULT\Software\Microsoft\Internet Explorer, Search Bar HKU\.DEFAULT\Software\Microsoft\Internet Explorer, Search Page HKU\.DEFAULT\Software\Microsoft\Internet Explorer, Start Page HKU\.DEFAULT\Software\Microsoft\Internet Explorer, SearchURL HKU\.DEFAULT\Software\Microsoft\Internet Explorer, {default} HKU\.DEFAULT\Software\Microsoft\Internet Explorer, www HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, SearchAssistant HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, CustomizeSearch HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, Search Page HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, SearchURL HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Search, {default} HKU\.DEFAULT\Software\Microsoft\Internet Explorer\SearchURL, {default} HKU\.DEFAULT\Software\Microsoft\Internet Explorer\SearchURL, SearchURL HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, First Home Page HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, Start Page_bak HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, HomeOldSP HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, YAHOOSubst HKU\.DEFAULT\Software\Microsoft\Internet Explorer\Main, Window Title HKU\.DEFAULT\Software\Microsoft\Internet Connection Wizard, ShellNext HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings, AutoConfigURL HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings, AutoConfigURL HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings, ProxyServer HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings, ProxyServer HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings, ProxyOverride HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings, ProxyOverride HKLM\System\CurrentControlSet\services\NlaSvc\Parameters\Internet\ManualProxies, {default} HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Internet Settings, AutoConfigURL HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Internet Settings, ProxyServer HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Internet Settings, ProxyOverride

R2 — cette section n'est pas utilisée actuellement.

R3 — URL Search Hook - un intercepteur de recherche utilisé par le navigateur pour déterminer automatiquement le protocole (http://; ftp://, etc.) dans les cas où vous spécifiez une adresse de site Web sans celui-ci.

HKCU\Software\Microsoft\Internet Explorer\URLSearchHooks HKU\.DEFAULT\Software\Microsoft\Internet Explorer\URLSearchHooks

R4 — fournisseurs de recherche (SearchScopes). Internet Explorer utilise un moteur de recherche (DefaultScope) pour afficher une liste de suggestions dans la barre de recherche lorsque vous tapez une requête de recherche dans le champ d'adresse.

HKLM\Software\Policies\Microsoft\Internet Explorer\SearchScopes HKCU\Software\Policies\Microsoft\Internet Explorer\SearchScopes HKU\<SID>\Software\Policies\Microsoft\Internet Explorer\SearchScopes HKLM\Software\Microsoft\Internet Explorer\SearchScopes HKCU\Software\Microsoft\Internet Explorer\SearchScopes HKU\<SID>\Software\Microsoft\Internet Explorer\SearchScopes

R0 - HKCU\Software\Microsoft\Internet Explorer\Main: [Default_Page_URL] = http://msi13.msn.com

R1 - HKCU\Software\Microsoft\Internet Explorer\Main: [SearchAssistant] = www.google.com

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: [ProxyServer] = 127.0.0.1:8080 (enabled)

R1 - HKU\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Internet Settings: [ProxyOverride] = localgxp.gamexp.com

R3 - HKCU\..\URLSearchHooks: (no name) - {0633EE93-D776-472f-A0FF-E1416B8B2E3D} - (no file)

R3 - HKU\S-1-5-21-634348966-1159065367-4085663376-1008: Default URLSearchHook is missing

R4 - SearchScopes: HKCU\Software\Microsoft\Internet Explorer\SearchScopes\{8C3078A0-9AAB-4371-85D1-656CA8E46EE8}: [URL] = https://yandex.ru/search/?text={searchTerms}&clid=2261464 - Яндекс

Lors de la suppression d'une ligne de cette section: suppression des informations correspondantes du registre (ci-après dans le texte, cet élément sera abrégé en: HiJackThis Action).

R0 - la valeur de registre est restaurée à l'URL prédéfinie.

R1 - la valeur de registre est supprimée.

R2 - est une clé de registre et tout ce qu'il contient sera supprimé.

R3 - le paramètre de registre est supprimé; La valeur par défaut d'URLSearchHook est restaurée.

R4 - la clé d'un moteur de recherche spécifique est supprimée; la valeur par défaut de DefaultScope (Microsoft Bing) et les paramètres du fournisseur sont restaurés.

Nous parlons des fichiers système suivants:

C:\WINDOWS\system.ini

C:\WINDOWS\win.ini

Ainsi que des emplacements équivalents dans le registre (pour la ligne Windows NT):

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon, Userinit HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows, Run

F0 — exécution automatique via le paramètre Shell= du fichier system.ini

F1 — exécution automatique via les paramètres Run= et Load= du fichier win.ini

F2 и F3 — emplacements équivalents dans le registre (pour Windows NT/2000/2003/XP et plus haut).

HKLM\Software\Microsoft\Windows NT\CurrentVersion\WinLogon, Shell HKLM\Software\Microsoft\Windows NT\CurrentVersion\WinLogon, UserInit HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\WinLogon, Shell HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\WinLogon, UserInit HKCU\Software\Microsoft\Windows NT\CurrentVersion\WinLogon, Shell HKCU\Software\Microsoft\Windows NT\CurrentVersion\WinLogon, UserInit

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows, Load HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows, Run HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\Windows, Load HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\Windows, Run HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows, Load HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows, Run

F0 - C:\WINDOWS\system.ini: [boot] Shell = explorer.exe winuser32.exe F1 - C:\WINDOWS\win.ini: [windows] run = fntldr.exe F2 - HKLM\..\WinLogon: [Shell] = Explorer.exe "C:\Program Files\Common Files\Microsoft Shared\Web Folders\ibm00001.exe" F3 - HKLM\..\Windows: [run] = C:\WINDOWS\inet20001\services.exe

Les fichiers system.ini et win.ini ont été utilisés dans Windows 3.x, 9x et Me pour stocker les paramètres système. Sous Windows NT, 2000, XP, des paramètres similaires ont été déplacés vers le registre système, mais les anciens fichiers de configuration ont été conservés afin de garantir la compatibilité avec les programmes les plus anciens.

Suppression de l'entrée correspondante du fichier/registre ini (pour empêcher le lancement automatique ultérieur de cette application). La section F2 sera restaurée à sa valeur par défaut.

Le fichier Hosts est impliqué dans le processus de détermination de l'adresse IP d'un serveur par son nom, et la modification de ce fichier peut entraîner une interruption de ce processus et la substitution de l'adresse de n'importe quel hôte. Par conséquent, la détection d'entrées superflues, en particulier celles liées aux moteurs de recherche populaires ou aux produits antivirus, indique clairement l'activité d'un programme malveillant.

Par défaut, il ne doit y avoir qu'une seule ligne dans le fichier hosts: 127.0.0.1 localhost (plus les commentaires commençant par le signe #). Tout le reste peut être effacé.

Vous pouvez ouvrir et modifier le fichier Hosts/ Hosts.ics avec n'importe quel éditeur de texte, par exemple le "Bloc-notes" (Notepad). Par défaut, le fichier se trouve ici:

Pour Windows 95/98/ME: C:\WINDOWS\Hosts

Pour Windows 2000/NT: C:\WINNT\system32\drivers\etc\Hosts

Pour Windows 2003/XP/Vista et supérieur: C:\WINDOWS\system32\drivers\etc\Hosts

Sachez également que sous Windows NT/2000/XP, son emplacement peut être modifié par un malware (HiJackThis le signale) à l'aide de la clé de registre suivante:

HKLM\System\CurrentControlSet\Services\Tcpip\Parameters, DatabasePath

Sur les systèmes supérieurs à XP, ce paramètre demeure, mais n'est pas utilisé par le système.

O1 - Hosts: Reset contents to default O1 - Hosts: 69.20.16.183 auto.search.msn.com O1 - Hosts: <TITLE>404 Not Found</TITLE> O1 - Hosts file is located at C:\Windows\Help\hosts O1 - Hosts: NULNULNULNULNULNULNULNULNULNULNULNUL O1 - Hosts.ics: 192.168.137.8 android-de0272376bed8a5.mshome.net # 2018 3 5 30 15 58 59 420 DNSApi: File is patched - c:\Windows\system32\dnsapi.dll

Remarque: La ligne "O1 - Hosts: Reset contents to default"ne sera dans le journal que s'il y a plus de dix entrées dans ce fichier (les commentaires ne comptent pas).

Une chaîne avec des caractères "NUL" signifie que cette chaîne ne contient que des caractères (de contrôle) non imprimables de code 0 (voir le tableau ASCII). Ces caractères ne sont pas affichés dans le bloc-notes standard. S'il n'y a rien dans le fichier Hosts à part ces caractères, il sera écrit: "O1 - Hosts default: is damaged (contains NUL characters only)". Dans ce cas, lors de la réparation, les Hosts endommagés seront remplacés par celui de référence.

La ligne avec >Строка с "O1 - Hosts default:"/"O1 - Hosts.ics default:" ne sera dans le journal que si le dossier contenant le fichier Hosts est réaffecté à un autre emplacement et que des entrées sont ajoutées au fichier situé dans le dossier par défaut.

Pour les entrées dans Hosts et Hosts.ics, la ligne sera supprimée du fichier. Ensuite, le cache DNS du système est vidé.

Lorsque la ligne "O1 - Hosts: Reset contents to default"est corrigée, le fichier sera remplacé par celui de référence.

Pour DNSApi: File is patched — le fichier dll sera restauré, si possible, via le sous-système SFC.

Si l'emplacement des hôtes est modifié, la valeur de registre par défaut est restaurée.

Cela réinitialisera également le cache des enregistrements DNS et redémarrera le service de mise en cache DNS.

Les BHO sont des bibliothèques DLL qui sont chargées à chaque fois avec le navigateur, c'est pourquoi leur présence dans le système peut être invisible longtemps (la plupart des pare-feu sont également impuissants dans ce cas, car de leur point de vue, le processus du navigateur effectue l'échange avec Internet).

Vous pouvez consulter la liste complète de ces bibliothèques sous Windows comme suit (à condition que la version d'IE ne soit pas inférieure à la version 6):

Options Internet > onglet Programmes et bouton Gérer les modules complémentaires (Options Internet > onglet Programmes et bouton Gérer les modules complémentaires).

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects

O2 - HKLM\..\BHO: (no name) - {6D794CB4-C7CD-4c6f-BFDC-9B77AFBDC02C} - C:\WINDOWS\system32\cbxyvtq.dll

O2 - HKLM\..\BHO: URLLink - {4A2AACF3-ADF6-11D5-98A9-00E018981B9E} - C:\Program Files\NewDotNet\newdotnet7_22.dll

O2-32 - HKLM\..\BHO: (no name) - {D5FEC983-01DB-414a-9456-AF95AC9ED7B5} - (no file)

Suppression des informations du registre (y compris de la section CLSID) et du fichier malveillant.

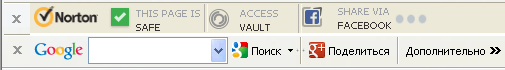

Dans leurs fonctions et leur comportement, ils sont très similaires à BHO, mais en plus du travail caché, en règle générale, ils ajoutent également une barre d'outils supplémentaire du type suivant au navigateur (par exemple, la barre d'outils de l'antivirus Google et Norton):

La visibilité de ces panneaux est ajustée dans le menu supérieur d'IE:

Affichage > Barres d'outils (View > Toolbars)

HKLM\Software\Microsoft\Internet Explorer\Toolbar HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Toolbar HKCU\Software\Microsoft\Internet Explorer\Toolbar

O3 - HKLM\..\Toolbar: Norton Toolbar - {7FEBEFE3-6B19-4349-98D2-FFB09D4B49CA} - C:\Program Files\Norton Security\Engine\22.1.0.9\coIEPlg.dll

O3 - HKLM\..\Toolbar: Google Toolbar - {2318C2B1-4965-11d4-9B18-009027A5CD4F} - C:\Program Files\Google\Google Toolbar\GoogleToolbar_32.dll

O3-32 - HKLM\..\Toolbar: Adobe Acrobat Create PDF Toolbar - {47833539-D0C5-4125-9FA8-0819E2EAAC93} - C:\Program Files (x86)\Common Files\Adobe\Acrobat\WCIEActiveX\AcroIEFavClient.dll

Suppression des informations du registre (y compris de la section CLSID) et du fichier malveillant.

HiJackThis répertoriera également les démarrages des autres utilisateurs connectés au moment de la création du journal. La liste des utilisateurs est extraite de la section HKEY_USERS. Si un autre utilisateur n'est pas autorisé, les informations le concernant ne seront pas chargées dans cette section. Par conséquent, HiJackThis n'affichera pas d'informations sur l'autre compte dans le journal. Cela ne s'applique pas au dossier "Démarrage/Startup"; ces dossiers sont répertoriés, que l'utilisateur soit connecté ou non.

Vous pouvez visualiser la liste des programmes qui s'exécutent de cette manière à l'aide des outils Windows à l'aide de l' utilitaire msconfig:

Démarrer → Exécuter (ou Win + R) → saisir msconfig → cliquer sur OK → dans l'application qui s'ouvre, le dernier onglet est Démarrage

(Démarrer → Exécuter; entrez msconfig → cliquez sur OK → dans l'application qui s'ouvre, le dernier onglet est Démarrage).

Sous Windows 8-10, vous pouvez le désactiver via le Gestionnaire des tâches (Ctrl + Maj + Échap), onglet "Démarrage".

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run HKCU\Software\Microsoft\Windows\CurrentVersion\Run HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run HKLM\Software\Microsoft\Windows\CurrentVersion\Run HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\Run HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnce HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\RunOnce HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunServices HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\RunServices HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunServicesOnce HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnceEx HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunServicesOnceEx HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnceEx HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\RunServicesOnceEx HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnceEx HKCU\Software\Microsoft\Command Processor, Autorun HKLM\Software\Microsoft\Command Processor, Autorun HKLM\SOFTWARE\WOW6432Node\Microsoft\Command Processor, Autorun HKU\<SID>\Software\Microsoft\Command Processor, Autorun HKLM\SYSTEM\CurrentControlSet\Control\BootVerificationProgram, ImagePath HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot, AlternateShell HKLM\System\CurrentControlSet\Control\Session Manager, BootExecute HKCU\Control Panel\Desktop, SCRNSAVE.EXE HKU\<SID>\Control Panel\Desktop, SCRNSAVE.EXE

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run32 HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run32 HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\StartupFolder HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\StartupFolder HKLM\SOFTWARE\Microsoft\Shared Tools\MSConfig\startupfolder HKLM\SOFTWARE\Microsoft\Shared Tools\MSConfig\startupreg HKCU\Software\Microsoft\Windows\CurrentVersion\Run- HKLM\Software\Microsoft\Windows\CurrentVersion\Run- HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\Run- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce- HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce- HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\RunOnce- HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices- HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices- HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\RunServices- HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce- HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce- HKU\<SID>\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce-

Les clés avec "—" à la fin ne sont pas créées et ne sont pas utilisées par le système. Ces clés créent certains des programmes permettant de travailler avec Autorun.

Windows XP

Startup: %USERPROFILE%\Start Menu\Programs\Startup Global: %AllUsersProfile%\Start Menu\Programs\Startup

%USERPROFILE% - généralement: C:\Documents and Settings\<Nom d'utilisateur>

%AllUsersProfile% - généralement: C:\Documents and Settings\All Users

Windows Vista, 7 et supérieur

Startup: %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup Global: %AllUsersProfile%\Microsoft\Windows\Start Menu\Programs\Startup

%USERPROFILE% - généralement: C:\Users\<Nom d'utilisateur>

%AllUsersProfile% - généralement: c:\ProgramData

O4 - HKCU\..\Run: [NextLive] = C:\Windows\SysWOW64\rundll32.exe "C:\Users\admin\AppData\Roaming\newnext.me\nengine.dll",EntryPoint -m l O4 - HKLM\..\Policies\Explorer\Run: [Microsoft Driver Setup] = C:\WINDOWS\mcdrive32.exe O4 - HKCU\..\StartupApproved\Run: [Steam] (2018/05/07) = F:\Steam\steam.exe -silent O4 - User Startup: C:\Users\maxdu\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\EmEditor.lnk -> C:\Users\maxdu\AppData\Local\Programs\EmEditor\emedtray.exe O4 - Global User Startup: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\Info.hta O4 - HKLM\..\Session Manager: [BootExecute] = C:\Windows\system32\autochk.exe /q /v * O4 - WinNT BAT: C:\WINDOWS\system32\Config.nt => DEVICE=%SYSTEMROOT%\SYSTEM32\grddos.sys O4 - MSConfig\startupfolder: C:^Users^Shadrin^AppData^Roaming^Microsoft^Windows^Start Menu^Programs^Startup^explorer.lnk [backup] => C:\Logs\Go.vbs (2018/01/31) (file missing) O4 - MSConfig\startupreg: Client Server Runtime Subsystem [command] = C:\ProgramData\Windows\csrss.exe (HKCU) (2015/04/18) (file missing) O4 - Startup other users: C:\Users\i.konovalova\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\jlocagtsclm.jpg O4-32 - HKLM\..\Run: [Acrobat Assistant 8.0] = C:\Program Files (x86)\Adobe\Acrobat 11.0\Acrobat\Acrotray.exe O4-32 - HKLM\..\Run: [Dropbox] = C:\Program Files (x86)\Dropbox\Client\Dropbox.exe /systemstartup (file missing)

Examinons la syntaxe plus en détail à l'aide de la ligne d'exemple:

O4 - MSConfig\startupreg: Client Server Runtime Subsystem [command] = C:\ProgramData\Windows\csrss.exe (HKCU) (2015/04/18) (file missing)

O4 — Nom de la section.

MSConfig\startupreg — une indication de la clé/dossier de registre dans lequel se trouve cet élément.

Client Server Runtime Subsystem — nom de la clé.

[command] — est le nom du paramètre de registre.

C:\ProgramData\Windows\csrss.exe — fichier exécutable avec paramètres (si le lancement avec paramètres est spécifié).

(HKCU) — indique que cette clé se trouvait dans la partition HKCU avant d'être désactivée.

(2018/05/11) — date de déconnexion de l'exécution automatique.

(file missing) — une étiquette indique que le fichier n'a pas été trouvé. Dans cette section, vous pouvez également voir l'étiquette: (lnk is corrupted) — signifie que le raccourci est endommagé.

Suppression d'une entrée/raccourci de registre du dossier correspondant (pour empêcher le lancement automatique ultérieur de cette application). S'il y a un fichier programme dans le dossier Démarrage (Startup) au lieu d'un raccourci, alors lorsque cette entrée sera corrigée, elle sera supprimée. De plus, s'il est en cours d'exécution, le processus correspondant sera gelé ou tué.

Sous Windows, cela peut être fait en ajoutant l'entrée appropriée au fichier système:

C:\WINDOWS\control.ini ou à des emplacements équivalents dans le registre.

HKCU\Control Panel\don't load HKLM\Software\Microsoft\Windows\CurrentVersion\Control Panel\don't load HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Control Panel\don't load

Cette fonctionnalité est parfois utilisée par les administrateurs.

Gardez également à l’esprit que sous Windows 7, certains éléments du Panneau de configuration sont masqués par défaut. Par conséquent, si, au lieu de corriger les paramètres correspondants, vous supprimez manuellement l'intégralité de la touche "don't load", alors plusieurs éléments en double apparaîtront, par exemple il y aura 2 éléments Clavier, 2 Souris, 2 éléments Son. Vous pouvez en savoir plus sur la configuration du panneau de configuration dans cette rubrique.

O5 - control.ini: [don't load] inetcpl.cpl = yes (Internet Control Panel) O5 - HKCU\Control Panel\don't load: [Firewall.cpl] (Windows Firewall Control Panel) O5 - HKCU\Control Panel\don't load: [inetcpl.cpl] (Internet Control Panel) O5 - HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Control Panel\don't load: [infocardcpl.cpl] (Windows CardSpace)

Suppression de l'entrée correspondante dans le fichier control.ini / dans le registre.

HKLM\Software\Policies\Microsoft\Internet Explorer\Restrictions HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions HKCU\Software\Policies\Microsoft\Internet Explorer\Toolbars\Restrictions HKLM\Software\Policies\Microsoft\Internet Explorer\Toolbars\Restrictions HKLM\Software\Policies\Microsoft\Internet Explorer\Control Panel HKCU\Software\Policies\Microsoft\Internet Explorer\Control Panel HKLM\Software\Policies\Microsoft\Windows\CurrentVersion\Internet Settings, Security_HKLM_only

O6 - IE Policy: HKLM\Software\Policies\Microsoft\Internet Explorer\Control Panel - present

Veuillez noter que des restrictions similaires peuvent également être définies par certains programmes antivirus (par exemple, Spybot S&D).

Suppression des informations du registre pour annuler l'interdiction correspondante.

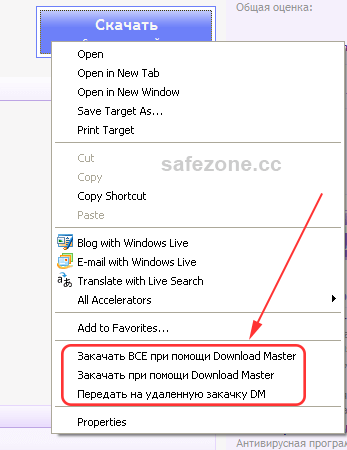

Ce menu apparaît lorsque vous cliquez avec le bouton droit sur un lien:

HKLM\Software\Microsoft\Internet Explorer\MenuExt HKCU\Software\Microsoft\Internet Explorer\MenuExt

O8 - Context menu item: HKCU\..\Internet Explorer\MenuExt\Download TOUT en utilisant Download Master: (default) = C:\Program Files\Download Master\dmieall.htm O8 - Context menu item: HKCU\..\Internet Explorer\MenuExt\Download using Download Master: (default) = C:\Program Files\Download Master\dmie.htm O8 - Context menu item: HKCU\..\Internet Explorer\MenuExt\Transfer vers le téléchargement à distance DM: (default) = C:\Program Files\Download Master\remdown.htm

Suppression de la clé correspondante du registre.

En règle générale, ce ne sont que des liens qui ne représentent pas une grande menace jusqu'à ce que vous cliquiez dessus. Et généralement, lorsqu'un nouveau bouton apparaît, un nouveau service apparaît.

Pour afficher un panneau avec des boutons, vous devez activer l'affichage de la barre d'outils "de la barre de commandes" (Command bar).

Tous les boutons du navigateur peuvent être visualisés plus en détail en cliquant avec le bouton droit sur ce panneau > Paramètres > Ajouter ou supprimer des commandes(Customize > Add or Remove Commands).

Les outils se trouvent ici: Outils (Tools).

HKCU\Software\Microsoft\Internet Explorer\Extensions HKLM\Software\Microsoft\Internet Explorer\Extensions HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Extensions

O9 - Button: HKLM\..\{BAE3CC46-7901-4A25-86F0-81000F145C0B}: Espace formation et assistance! - http://www.safezone.cc

O9 - Button: HKLM\..\{D3FACC09-CA0A-22FE-3D33-A0C5B2A330FE}: Notepad - C:\Windows\Notepad.exe

O9 - Tools menu item: HKLM\..\{BAE3CC46-7901-4A25-86F0-81000F145C0B}: Accédez au site Web "SafeZone" - http://www.safezone.cc

O9 - Tools menu item: HKLM\..\{D3FACC09-CA0A-22FE-3D33-A0C5B2A330FE}: Bloc-notes - C:\Windows\Notepad.exe

Suppression de la clé correspondante du registre.

Winsock LSP traite les données transmises via le protocole TCP/IP, utilisé pour communiquer avec le réseau et Internet. Et lors du processus de transmission/réception de données via ce protocole, les informations transitent séquentiellement par tous les LSP installés sur l'ordinateur (ce sont des bibliothèques de DLL). Si l'un de ces fichiers est supprimé de manière incorrecte, la chaîne de traitement est rompue et le travail via le protocole TCP/IP devient impossible.

En outre, un fichier tiers peut être ajouté à Winsock, avec l'aide duquel quelqu'un pourra intercepter vos données entrantes et sortantes.

Il faut tout de suite noter que de nombreux antivirus et pare-feu peuvent être tout à fait "légalement" localisés dans cette section (par exemple, Dr.Web, Sygate Firewall, Mcafee Personal Firewall).

O10 - Hijacked Internet access by New.Net O10 - Broken Internet access because of LSP provider 'mswsock.dll' missing O10 - Unknown file in Winsock LSP: c:\windows\system32\msspi.dll O10 - Broken Internet access because of LSP chain gap (#2 in chain of 5 missing)

Pour restaurer la chaîne de traitement TCP/IP, il est recommandé d'utiliser le programme WinsockReset.

HKLM\Software\Microsoft\Internet Explorer\AdvancedOptions HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\AdvancedOptions

Grâce au registre, dans l'onglet "Avancé" (Advanced) il est possible d'ajouter un tout nouveau groupe de paramètres.

O11 - HKLM\..\Internet Explorer\AdvancedOptions\INTERNATIONAL: [Text] = International*

Suppression de la clé correspondante du registre.

Il s'agit de programmes téléchargés avec IE pour ajouter des fonctionnalités au navigateur (comme une visionneuse PDF).

HKLM\Software\Microsoft\Internet Explorer\Plugins HKLM\SOFTWARE\WOW6432Node\Microsoft\Internet Explorer\Plugins

O12 - HKLM\..\Internet Explorer\Plugins\Extension\Plugin for .PDF: [Location] = C:\Program Files\Internet Explorer\PLUGINS\nppdf32.dll

Suppression d'une clé de registre et d'un fichier.

Le préfixe Est-ce que votre navigateur ajoute automatiquement dans les cas où vous ne spécifiez pas le protocole (http://; ftp://, etc.) dans l'adresse d'un site Web.

Autrement dit, si vous avez entré google.com et que le préfixe par défaut de votre système a été précédemment modifié par, par exemple, http://ehttp.cc/?, le navigateur ouvrira la page http://ehttp.cc/?google.com.

HKLM\Software\Microsoft\Windows\CurrentVersion\URL\Prefix HKLM\Software\Microsoft\Windows\CurrentVersion\URL\DefaultPrefix HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\URL\Prefix HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\URL\DefaultPrefix

O13 - HKCU\..\URL\DefaultPrefix: http://www.nkvd.us/1507/ O13 - HKCU\..\URL\WWW Prefix: http://www.nkvd.us/1507/ O13 - HKLM\..\URL\DefaultPrefix: http://ehttp.cc/? O13 - HKLM\..\URL\Home Prefix: http://www.nkvd.us/1507/ O13 - HKLM\..\URL\Mosaic Prefix: http://www.nkvd.us/1507/ O13 - HKLM\..\URL\WWW Prefix: http://ehttp.cc/? O13 - HKLM\..\URL\WWW. Prefix: http://

Réinitialisez les valeurs de préfixe par défaut.

Lorsque vous utilisez le bouton de réinitialisation du navigateur, IE utilise le fichier système suivant pour restaurer la page d'accueil, la recherche et certains autres éléments sur les systèmes Windows jusqu'à XP inclus (dans les systèmes d'exploitation plus récents, ces informations sont stockées dans le registre):

C:\WINDOWS\inf\iereset.inf

Si les informations sont modifié par un virus, et que vous réinitialisez les paramètres d'IE via le navigateur, les paramètres du virus seront à nouveau restaurés.

Remarque: Certains fabricants d'équipement d'origine (OEM) modifient l'URL de ce fichier par la leur.

O14 - IERESET.INF: [Strings] START_PAGE_URL = http://ie.redirect.hp.com/svs/rdr? O14 - IERESET.INF: [Strings] START_PAGE_URL = http://www.club-vaio.com/en/

Les valeurs correspondantes dans le fichier iereset.inf seront restaurées à leurs valeurs par défaut.

Vous pouvez en savoir plus sur les zones de sécurité d'Internet Explorer dans cet article.

HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProtocolDefaults HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProtocolDefaults HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\EscDomains HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\EscDomains HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\EscRanges HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\EscRanges HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProtocolDefaults HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\EscDomains HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\EscRanges

O15 - Trusted IP range: http://10.203.48.1 O15 - Trusted Zone: http://*.connectify.me O15 - ESC Trusted IP range: http://10.203.48.1 O15 - HKCU\..\ProtocolDefaults: - [ftp] protocol is in Unknown Zone, should be Internet Zone O15 - HKCU\..\ProtocolDefaults: - [http] protocol is in Unknown Zone, should be Internet Zone O15 - HKCU\..\ProtocolDefaults: - [https] protocol is in Unknown Zone, should be Internet Zone

Pour un site - suppression du site de la zone "Sites de confiance". (Trusted Zone).

Pour mémoire, réinitialisez le niveau de sécurité à la norme.

ActiveX — est un composant (.dll ou .ocx) grâce auquel une meilleure interaction avec un certain site Web est obtenue (par exemple, de nombreuses analyses antivirus en ligne fonctionnent via ActiveX; les mises à jour Microsoft; le système webmoney, etc.).

Les composants ActiveX malveillants sont généralement installés pour télécharger ensuite des logiciels supplémentaires à votre insu.

HKLM\Software\Microsoft\Code Store Database\Distribution Units HKCU\Software\Microsoft\Code Store Database\Distribution Units HKLM\SOFTWARE\WOW6432Node\Microsoft\Code Store Database\Distribution Units HKCU\SOFTWARE\WOW6432Node\Microsoft\Code Store Database\Distribution Units

Et le dossier:

C:\WINDOWS\Downloaded Program Files

O16 - DPF: HKLM\..\{E2883E8F-472F-4FB0-9522-AC9BF37916A7}\DownloadInformation: (no name) [CODEBASE] = http://platformdl.adobe.com/NOS/getPlusPlus/1.6/gp.cab

O16-32 - DPF: HKLM\..\{CAFCF48D-8E34-4490-8154-026191D73924}\DownloadInformation: NetVideoActiveX23 Control [CODEBASE] = http://195.88.179.139/codebase/NetVideoActiveX_V23.cab

Suppression de la clé de registre correspondant au CLSID et au fichier.

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects HKLM\System\CurrentControlSet\Services\Tcpip\Parameters HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\Interfaces HKLM\Software\Microsoft\Windows\CurrentVersion\Telephony HKLM\System\CurrentControlSet\Services\VxD\MSTCP

O17 - DHCP DNS 1: 217.12.218.49

O17 - DHCP DNS 2: 8.8.8.8 (Well-known DNS: Google)

O17 - HKLM\Software\..\Telephony: [DomainName] = beeline

O17 - HKLM\System\CCS\Services\Tcpip\..\{2C4A8A99-E7DD-46A2-BEBE-862D0CBE370B}: [Domain] = beeline

O17 - HKLM\System\CCS\Services\Tcpip\..\{2C4A8A99-E7DD-46A2-BEBE-862D0CBE370B}: [NameServer] = 80.255.150.14

O17 - HKLM\System\CCS\Services\Tcpip\..\{2C4A8A99-E7DD-46A2-BEBE-862D0CBE370B}: [NameServer] = 80.255.150.15

ligne avec DHCP DNS — affiche l'adresse DNS émise par le serveur DHCP, c'est-à-dire lorsque la case "Obtenir automatiquement l'adresse DNS" est cochée dans les paramètres de connexion réseau. Sur les ordinateurs personnels, le routeur fait généralement office de serveur DHCP.

Well-known DNS: — indique que le DNS est dans la liste des serveurs DNS publics connus.

Suppression de la clé correspondante du registre. Réinitialisez le cache du résolveur DNS.

Si le DNS DHCP est remplacé par un cheval de Troie, l'utilisateur doit accéder manuellement aux paramètres du routeur et modifier l'adresse en fonction des paramètres spécifiés par le fournisseur. La correction de cette ligne effacera uniquement le cache DNS.

Un protocole est le "langage" que Windows utilise pour "communiquer" avec les programmes, les serveurs ou avec lui-même. Les serveurs Web utilisent le protocole 'http:', les serveurs FTP utilisent 'ftp:' et l'Explorateur Windows utilise 'file:'. En introduisant un nouveau protocole dans Windows ou en modifiant un protocole existant, vous pouvez affecter de manière significative la façon dont le système traite les fichiers.

Certains logiciels malveillants enregistrent un nouveau protocole lors de l'installation. Par exemple: Trojan.Win32.CommonName.a - protocole cn:, Lop.com - protocole ayb:, Huntbar - protocole relatedlinks:

Les filtres sont les types de contenu qu'Internet Explorer (et le système) perçoit. Si un filtre existe pour un type de contenu particulier, le contenu passe d'abord par un fichier qui traite ce type de contenu. Par exemple, le cheval de Troie CoolWebSearch ajoute des filtres text/html et text/plain, permettant au virus d'intercepter tout le contenu des pages Web transmis via Internet Explorer.

Vous pouvez voir les descriptions de certains virus en utilisant les liens ci-dessous:

HKLM\SOFTWARE\Classes\PROTOCOLS\ HKCU\SOFTWARE\Classes\PROTOCOLS\ HKLM\SOFTWARE\Classes\Filter HKCU\SOFTWARE\Classes\Filter

O18 - HKLM\Software\Classes\Protocols\Filter\application/x-msdownload: [CLSID] = {1E66F26B-79EE-11D2-8710-00C04F79ED0D} - C:\WINDOWS\system32\mscoree.dll

O18 - HKLM\Software\Classes\Protocols\Handler\skype4com: [CLSID] = {FFC8B962-9B40-4DFF-9458-1830C7DD7F5D} - D:\Program Files\Common Files\Skype\Skype4COM.dll

De nombreux programmes légitimes créent également souvent leur propre protocole/filtre.

Si possible, la valeur du paramètre CLSID sera restaurée, sinon la clé sera supprimée. Le fichier correspondant à ce CLSID sera supprimé s'il ne s'agit pas d'un fichier système.

Il s'agit de votre modèle, qui contient des informations sur les couleurs, les polices, la mise en page et certains autres paramètres des pages affichées dans le navigateur.

HKCU\Software\Microsoft\Internet Explorer\Styles, User Stylesheet

O19 - HKCU\..\Internet Explorer\Styles: [User Stylesheet] = C:\WINDOWS\Web\win.def O19 - HKCU\..\Internet Explorer\Styles: [User Stylesheet] = C:\WINDOWS\default.css

Supprimez le paramètre de registre et désactivez l'utilisation du style.

Les modules d'initialisation (App Init DLLs) sont chargés dans chaque application Windows qui utilise la bibliothèque user32.dll (presque tout le monde l'utilise):

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows, AppInit_DLLs HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\Windows, AppInit_DLLs

Et aussi les clés Winlogon Notify (la bibliothèque DLL dans ce cas est chargée avec le processus winlogon.exe):

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify

O20 - HKLM\..\Windows: [AppInit_DLLs] = C:\WINDOWS\System32\dbgwin.dll O20 - HKLM\..\Winlogon\Notify\Group Policy: [DllName] = C:\WINDOWS\system32\h0n0la5m1d.dll

(disabled by registry) — le chargement des dll est désactivé via le registre.

(disabled by SecureBoot) — le chargement des dll est désactivé car SecureBoot est activé dans le BIOS (pertinent pour Windows 8 et supérieur).

(disabled because not code signed) — le chargement des dll est désactivé car la bibliothèque n'est pas signée avec une signature numérique légitime. Le message n'apparaîtra que si la stratégie d'analyse est activée et ne concerne que Windows 7 et versions ultérieures.

Suppression des informations pertinentes du registre.

Bibliothèques automatiquement chargées en tant qu'extensions Explorer à chaque démarrage du système (avec le processus explorer.exe).

HKLM\Software\Microsoft\Windows\CurrentVersion\ShellServiceObjectDelayLoad HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers HKLM\Software\Microsoft\Windows\CurrentVersion\explorer\ShellExecuteHooks HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\ShellServiceObjectDelayLoad HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks HKLM\SOFTWARE\Wow6432Node\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers

O21 - HKLM\..\ShellServiceObjectDelayLoad: [SystemCheck2] = {54645654-2225-4455-44A1-9F4543D34545} - C:\WINDOWS\System32\vbsys2.dll

O21 - HKLM\..\ShellIconOverlayIdentifiers\ Tortoise1Normal: TortoiseSVN - {C5994560-53D9-4125-87C9-F193FC689CB2} - C:\Program Files\Common Files\TortoiseOverlays\TortoiseOverlays.dll

O21-32 - HKLM\..\ShellExecuteHooks: [{B5A7F190-DDA6-4420-B3BA-52453494E6CD}] - Groove GFS Stub Execution Hook - C:\Program Files (x86)\Microsoft Office\Office12\GrooveShellExtensions.dll (disabled)

Supprimez la valeur de registre correspondant au CLSID et au fichier. Pendant le processus de correction, l'explorateur sera redémarré.

Les services — sont des applications qui s'exécutent en arrière-plan lors du démarrage du système ou lorsque certains événements se produisent et fournissent des fonctionnalités de base du système d'exploitation. En règle générale, les services n'ont pas d'interface graphique, leur travail est donc pour la plupart invisible pour l'utilisateur.

Tout service peut être démarré automatiquement au démarrage du système d'exploitation et commencer à fonctionner avant même que l'utilisateur ne se connecte à Windows.

Vous pouvez afficher une liste de tous les services installés sur votre ordinateur comme suit:

Appuyez sur "Windows + R" → entrez services.msc → cliquez sur "OK".

Double-cliquez sur un service pour voir non seulement son nom d'affichage, mais également son vrai nom.

O23 - Service R2: Bluetooth Driver Management Service - (BcmBtRSupport) - C:\Windows\system32\BtwRSupportService.exe O23 - Service R2: SvcHost Service Host - C:\Windows\Microsoft\svchost.exe -k LocalService O23 - Service S3: update64 - C:\Program Files\SystemaRev\RevServicesX\updaterev.exe /runservice O23 - Driver R: (no name) - C:\Windows\System32\Drivers\StarOpen.SYS O23 - Driver R: VMware virtual network driver (32-bit) - C:\Windows\system32\DRIVERS\VMNET.SYS O23 - Driver R0: vSockets Driver - (vsock) - C:\Windows\system32\drivers\vsock.sys

Remarque: les pilotes ne sont pas répertoriés dans O23 - Service Ils sont répertoriés dans O23 - Drivers,si la case "Additional scan" est cochée dans les paramètres du programme.

De plus, les services désactivés ne sont pas affichés sauf si vous cochez la case "Ignore ALL Whitelists" dans les paramètres.

O23 - Service Statut du service: Nom du service - (Nom d'affichage) - Fichier exécutable

S — arrêté.

R — tout autre état (démarré, en cours de démarrage/arrêt, protégé).

0 — démarrable.

1 — système

2 — automatiquement

3 — manuellement

4 — désactivé (non affiché dans le journal).

Remarque: "O23 - Driver R:" — sans numéro indique un pilote chargé dynamiquement, c'est-à-dire chargé par d'autres programmes ou pilotes plutôt que via la base de données du registre.

Modification du type de démarrage du service (StartUp Type) sur Désactivé (Disabled), puis arrêt et suppression de celui-ci. Après cela, un redémarrage du système d'exploitation sera demandé pour terminer la suppression.

Afin de supprimer un service d'une autre manière, vous devez connaître son nom. Si le nom du service ne correspond pas au nom d'affichage, le nom du service sera affiché entre parenthèses.

En utilisant la ligne de commande:

Démarrer → entrez CMD dans la zone de recherche → appuyez sur Ctrl + Maj + Entrée → tapez sc delete "Nom du service" → cliquez sur OK.

Via le registre, en supprimant les clés avec le nom du service dans les sections:

HKLM\SYSTEM\CurrentControlSet\Services HKLM\SYSTEM\ControlSet001\Services HKLM\SYSTEM\ControlSet002\Services HKLM\SYSTEM\ControlSet003\Services HKLM\SYSTEM\ControlSet004\Services HKLM\SYSTEM\ControlSet005\Services

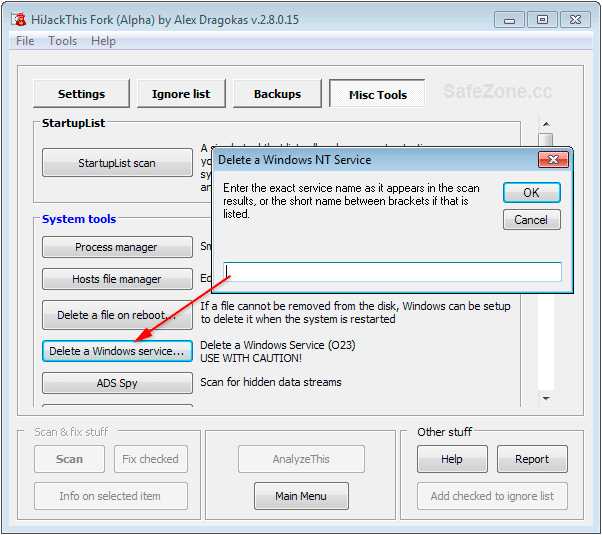

Ou en utilisant HiJackThis et sa section outils - "Misc Tools" → "Delete a Windows Service"

Les composants Active Desktop sont des fichiers HTML locaux ou réseau intégrés comme arrière-plan de votre bureau. Lors d'une infection, cette méthode est utilisée pour injecter des messages, des images ou des pages Web directement sur le bureau de l'utilisateur.

Un exemple typique de ce type d'infection est la famille de faux programmes anti-spyware - SmitFraud. Cette infection utilise les composants Active Desktop pour afficher un faux message de sécurité en modifiant l'arrière-plan du bureau.

Vous pouvez trouver d’autres types d’infections qui utilisent cette méthode en utilisant ces liens:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components

Chaque composant individuel est représenté par une valeur numérique de sous-partition, commençant par le chiffre 0. Par exemple:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components\0\ HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components\1\ HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components\2\

O24 - Desktop Component 1: Security info v3 - [Source] = C:\WINDOWS\screen.html

Puisqu'il est possible que l'utilisateur ait configuré lui-même le composant Active Desktop, si vous voyez une entrée inconnue, il est recommandé de demander à l'utilisateur s'il l'a fait.

Suppression de la clé de registre avec ce composant et le fichier correspondant. Après cela, l'explorateur redémarrera.

Cette section affiche les programmes ou scripts (appelés consommateurs) dont l'exécution est planifiée à un événement ou à une heure spécifique via WMI, un service Windows Management Instrumentation.

O25 - WMI Event: ASEC - EventFilter sethomePage2 - Dim objFS:Set objFS = CreateObject("Scripting.FileSystemObject"):On Error Resume Next : Const link = "index": Const linkChrome = "index":browsers = Array("IEXPLORE.EXE", "firefox.exe", "360SE.exe", "SogouExplorer.exe", "opera.exe", "Safari.exe", "Maxthon.exe", "TTraveler.ex(2401 bytes)

O25 - WMI Event: Nom de l'événement - Ligne de commande ou code.

Nom de l'événement — comprend le nom du fournisseur et le nom du filtre. Dans l'exemple ci-dessus, "ASEC" et "EventFilter sethomePage2" sont le nom de l'événement et du filtre.

Ligne de commande — comprend le chemin d'accès au script, ou son contenu (pour un enregistrement sans fichier), ou une commande de console.

Les informations sur le consommateur d'événements WMI sont supprimées de la base de données WMI, tout comme le fichier qu'il a invoqué.

Dans la clé de registre 'Image File Execution', un programme peut être configuré pour lancer automatiquement un débogueur pour celui-ci. Lorsque vous démarrez le programme hôte, le programme débogueur démarre à la place.

Remarque: Si le fichier du débogueur est supprimé mais toujours configuré, le programme hôte ne pourra pas démarrer!

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options HKCU\Software\Classes\ActivatableClasses\Package HKCU\Software\Microsoft\Windows\CurrentVersion\PackagedAppXDebug

O26 - Debugger: HKLM\..\Utilman.exe: [Debugger] = C:\Windows\Fonts\com4.{241D7C96-F8BF-4F85-B01F-E2B043341A4B}\Font.exe

O26 - Debugger: HKLM\...\notepad.exe: [VerifierDlls] = C:\ProgramData\Adobe\malw.dll

O26 - Debugger Global hook: [VerifierProviders] = c:\Windows\System32\malw.dll

Le paramètre de registre sera supprimé.

Examinons maintenant les éléments situés dans la barre de menu supérieure.

File → — ouvre un onglet avec les paramètres du programme. Plus de détails sur la description des onglets seront écrits ci-dessous.

File → Install HJT — installez HJT.

%ProgramFiles%\HiJackThis Fork (sur x64 dans le dossier %ProgramFiles(x86)%\HiJackThis Fork)File → — désinstallez HJT. En savoir plus dans la section "Misc Tools".

Exit — quittez le programme.

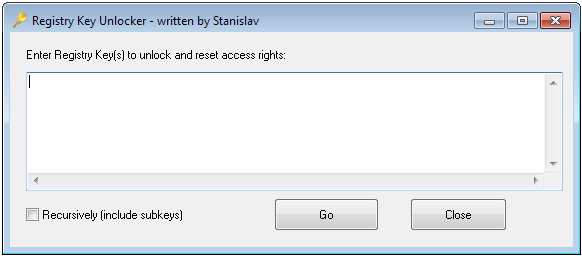

Tools → Registry → — déverrouillage des droits de clé de registre. Plus de détails à ce sujet sont écrits dans la section "Misc Tools".

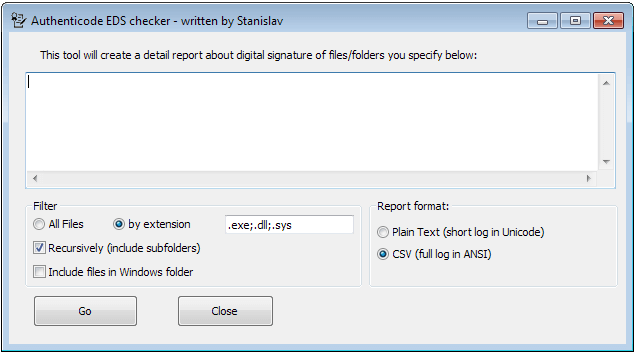

Tools → Files → — un outil pour vérifier l'EDS (signatures numériques électroniques) des fichiers exécutables. Plus de détails à ce sujet sont écrits dans la section "Outils divers" (Misc Tools).

Tools → Files → — ouvre l'utilitaire ADS Spy intégré à HJT.

Tools → Files → — ouvre le gestionnaire de fichiers Hosts intégré.

Tools → Files → — déverrouillez et supprimez un fichier.

Tools → Files → — supprimez le fichier au redémarrage du système.

Help → User's Manual → — ouvre l'aide du programme dans le navigateur dans la langue sélectionnée.

Help → User's Manual → — ouvre l'aide intégrée avec une description des sections du journal.

Help → User's Manual → — ouvre l'aide intégrée sur les touches de ligne de commande.

Help → — ouvre une page dans le navigateur où vous pouvez informer le développeur d'une erreur dans le programme ou poser une question.

Help → — recherchez une version plus récente de HiJackThis.

Help → — ouvre l'aide intégrée sur le programme.

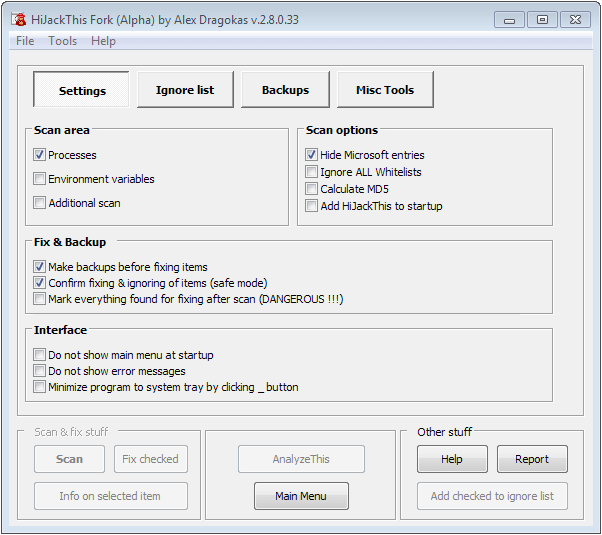

Des paramètres d'analyse supplémentaires de HiJackThis sont disponibles dans cet onglet. Vous pouvez y accéder en cliquant sur "File" → "Settings"ou en y accédant depuis l'onglet "Misc Tools".

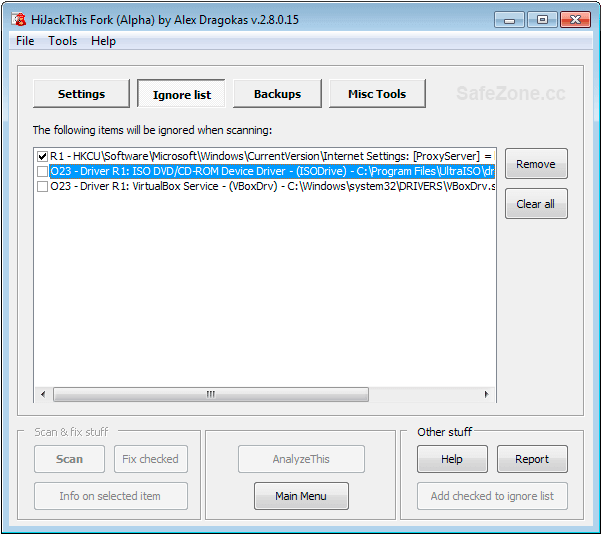

La liste des exclusions est conçue pour mettre sur liste blanche les chaînes que vous considérez comme sûres. Les lignes sont ajoutées à l'aide du bouton "Add checked to ignore list" de la fenêtre des résultats de la vérification. Ces lignes ne seront plus affichées dans le journal et dans la fenêtre des résultats de l'analyse.

Veuillez noter que le journal indiquera le nombre de ces lignes, par exemple:

Warning: Ignore list contains 82 items.

Vous pouvez exécuter la vérification HiJackThis sans prendre en compte la liste des ignorés en spécifiant le commutateur de ligne de commande /skipIgnoreList

Remove — supprimera la ligne marquée de la liste des exclusions.

Clear all — effacera toute la liste des éléments exclus.

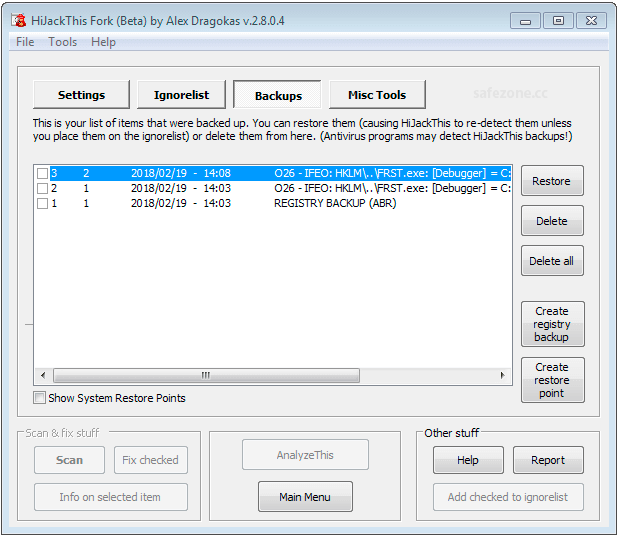

Cet onglet vous permet de gérer les sauvegardes créées lors d'un correctif dans HiJackThis. Vous pouvez y accéder en cliquant sur "List of Backups", dans la fenêtre principale, ou y accéder à partir de l'onglet adjacent.

La liste des sauvegardes est divisée en 4 colonnes:

№ No. \ FixID \ Date-Heure \ Ligne de journal corrigée

FixID - indique le numéro de correctif. Toutes les lignes corrigées en même temps recevront le même numéro FixID.

Les lignes de cet onglet sont placées dans l'ordre inverse (la dernière ligne fixe est en haut). Afin d'effectuer des actions sur une ligne, vous devez la cocher.

Restore — restaurer les enregistrements associés à une ligne.

Delete — suppression d'une copie de sauvegarde.

Delete All — supprime toutes les sauvegardes.

Create registry backup — créez une sauvegarde complète du registre à l'aide d'ABR. Une description plus détaillée est un peu ci-dessous.

Create restore point — crée un point de restauration système.

La liste des points de restauration système n'est pas affichée dans la liste par défaut.

Pour l'activer, cochez la case."Show system Restore Points".

Il existe deux types de sauvegardes créées par HJT:

1) Sauvegarde complète du registre

2) Sauvegarde des éléments individuels des éléments fixes (entrées et fichiers de registre).

Une sauvegarde complète du registre est créée en cliquant sur le bouton "Fix checked" dans la fenêtre d'analyse et pas plus d'une fois par semaine.

Il est enregistré dans le dossier C:\Windows\ABR\<Date>

Créé à l'aide de l'utilitaire "Autobackup Registry" (ABR) de Dmitry Kuznetsov (ces sauvegardes sont compatibles avec uVS).

La désinstallation de HJT supprimera les sauvegardes du dossier C:\Windows\ABR si elles ont été créées via HJT.

Toutes les sauvegardes datant de plus de 28 jours sont automatiquement supprimées lorsqu'une nouvelle sauvegarde est créée.

S'il reste moins de 1 Go d'espace libre sur le disque, les sauvegardes ne sont pas créées (!). Et dans le journal d'analyse, vous verrez une notification:

O7 - TroubleShooting: Free disk space on C: is too low = NNN MB.

Remarque: La restauration à partir d'une sauvegarde complète est généralement nécessaire:

Cette restauration affecte de nombreux composants du système, de sorte que les programmes et paramètres installés après la création de la sauvegarde peuvent ne plus fonctionner correctement et doivent être réinstallés.

Créé avant de corriger les éléments de la fenêtre de numérisation.

Ils sont enregistrés à côté du programme HiJackThis.exe dans le dossier "Backups".

1. Allez dans le menu principal à l'aide du bouton "Main menu" et cliquez sur "List of Backups" (ou sur l'onglet "Settings" -> onglet "Backups").

2. Sélectionnez l'élément souhaité et cliquez sur "Restore".

Avant de démarrer la récupération, HJT vérifie la somme de contrôle du fichier/entrée de registre enregistrée lors de la création de la sauvegarde.

Si la restauration réussit, la sauvegarde est supprimée.

S'il n'a pas été possible de restaurer au moins une entrée associée à une ligne de journal, la sauvegarde n'est pas supprimée et HJT émettra l'une des erreurs suivantes:.

Cannot start restoring until the system is rebooted!

Error! This backup no longer exists.

Error! File to be restored no longer exists in backup. Cannot continue repairing.

Error! File to be restored from backup is corrupted. Cannot continue repairing.

Error! Registry entry to be restored from backup is corrupted. Cannot continue repairing.

Error! Cannot find the local file to apply repair settings:

Unable to create folder to store backups. Backups of fixed items cannot be saved!

Unknown error happened during restore item: []. Item was only partially restored.

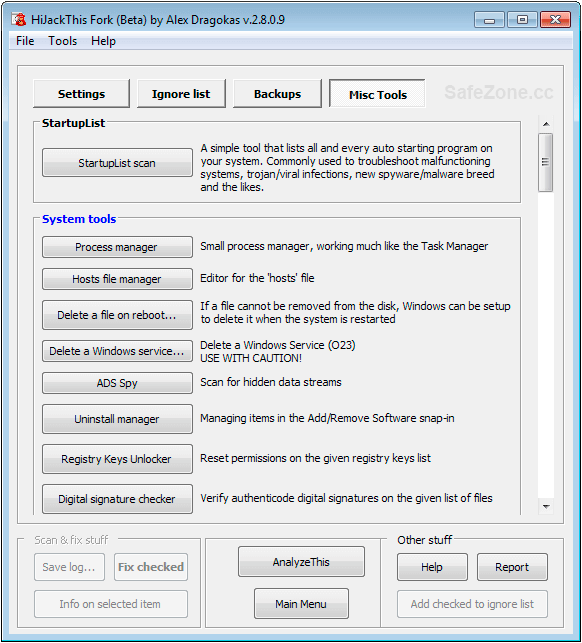

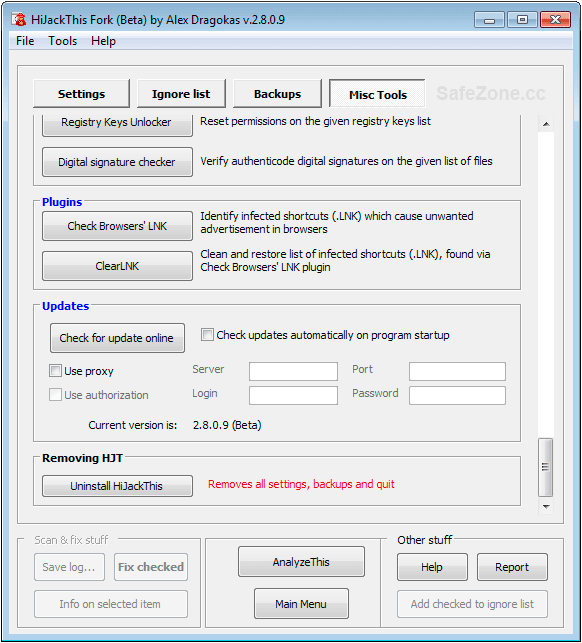

Comme promis, nous reviendrons sur cette section plus en détail.

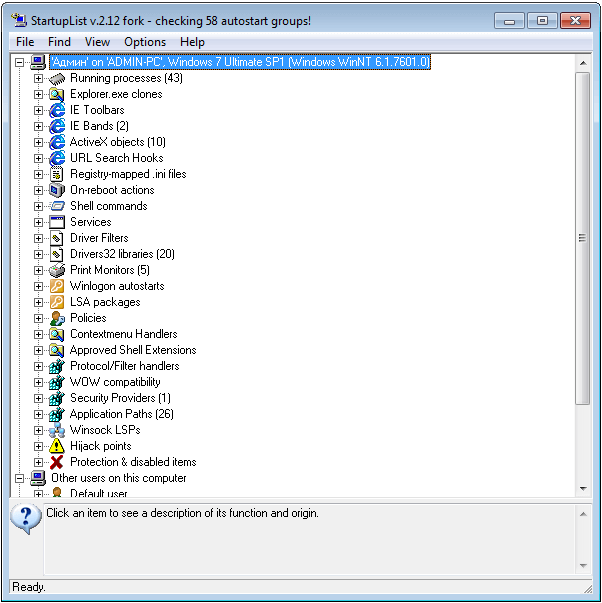

StartupList scan — cochez Démarrage. Après avoir cliqué sur ce bouton, l'utilitaire StartupList se lancera.

StartupList2 est un outil intégré permettant de répertorier les emplacements potentiels d'usurpation d'identité et de démarrage automatique.

Il fonctionne de manière similaire à HiJackThis, mais présente des différences significatives:

Dans le menu "Options", vous pouvez modifier les paramètres suivants:

Pour appliquer les modifications, vous devez répéter la vérification en cliquant sur le bouton "Refresh (F5)" dans le coin inférieur droit.

Les astuces peuvent être contrôlées via le menu "Help" ou F1/F2.

Vous pouvez développer toutes les branches de l'arborescence via le menu "View".

La recherche peut être effectuée depuis le menu "Find" ou Ctrl+F.

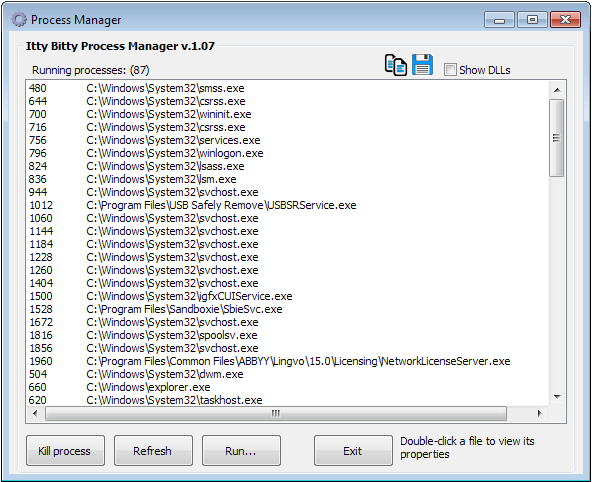

Process Manager — ouvrez le gestionnaire de processus.

- Afficher une liste de tous les processus système en cours d'exécution. Contrairement au Gestionnaire des tâches de Windows (Task Manager), HiJackThis affiche immédiatement l'emplacement exact de chaque fichier.

- Afficher la liste des bibliothèques utilisées pour chaque processus. Pour ce faire, cochez la case à côté de "Show DLLs".

- Enregistrez une liste de tous les processus et des bibliothèques dll de chacun d'entre eux dans un fichier texte (processlist.txt). Pour cela, cliquez sur le bouton en forme de disquette jaune -  ("Save process list to file…").

("Save process list to file…").

- Copiez les mêmes informations dans le presse-papiers, bouton à côté -  ("Copy process list to clipboard").

("Copy process list to clipboard").

- Ouvrez les propriétés (Properties) de l'un des fichiers en double-cliquant sur celui souhaité. (Properties).

- Terminez l'un des processus à l'aide du bouton "Kill process".

- Actualisez la liste en cliquant sur le bouton "Refresh" (il n'y a pas de mise à jour automatique de la liste).

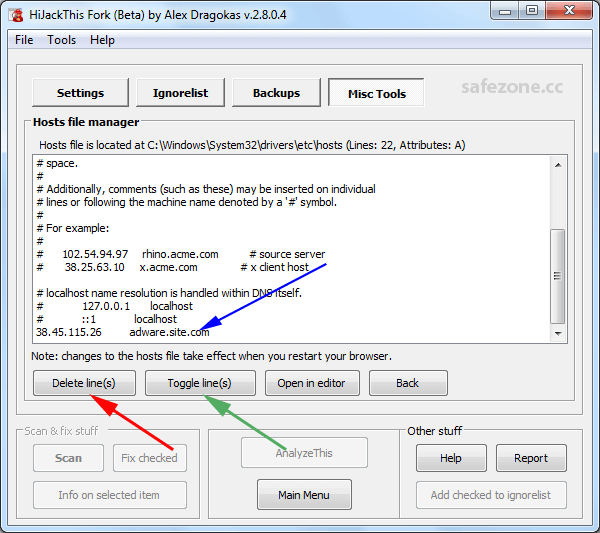

Hosts file Manager — ouvrez le gestionnaire de fichiers Hosts.

Le gestionnaire de fichiers Hosts vous permet de visualiser le contenu de ce fichier avec la possibilité de supprimer n'importe laquelle de ses lignes.

Delete line(s) — supprimez la ou les lignes.

Toggle line(s) — ajoutez ou supprimez le signe # au début de la ou des lignes (les lignes commençant par ce signe sont considérées comme un commentaire et ne sont pas lues par le système d'exploitation).

Open in editor — ouvrez le fichier Hosts dans un éditeur de texte.

Back — quittez le gestionnaire de processus (en utilisant ce bouton, vous pouvez également quitter d'autres applications HiJackThis).

Delete a file on reboot — supprimez un fichier au redémarrage du système.

Avec cette fonctionnalité, vous pouvez sélectionner n'importe quel fichier Windows à supprimer lors du prochain redémarrage du système.

Après cela, il vous sera immédiatement demandé si vous souhaitez redémarrer votre ordinateur maintenant ou non.

— supprimez un service Windows.

Lorsque vous cliquez sur ce bouton, une fenêtre s'ouvrira dans laquelle vous devrez copier ou saisir le nom exact ou le nom du service à supprimer.

Remarque: Vous pouvez également supprimer les services Microsoft de ce menu.

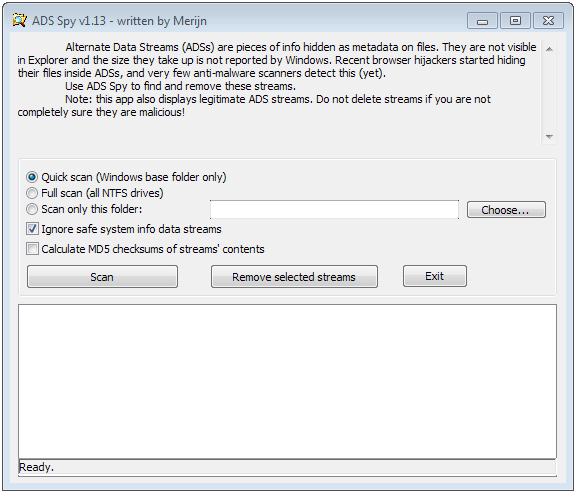

ADS Spy — ouvrez l'utilitaire ADS Spy intégré à HiJackThis.

ADS (Alternate Data Streams) -les "flux de données alternatifs" sont des métadonnées invisibles pour l'explorateur, attachées à un dossier ou un fichier. Se compose du nom du flux et de son contenu. Sous Windows, les ADS (flux) s'écrivent avec deux points: FileName.txt:Win32App_1, où "Win32App_1" est le nom du flux, "FileName.txt" est le nom du fichier auquel ce flux est attaché.

ADS est apparu dans Windows NT avec l'introduction du système de fichiers NTFS et a été essentiellement créé pour être compatible avec HFS (Hierarchical File System - l'ancien système de fichiers Macintosh). L'essence de l'organisation HFS est de diviser le fichier en un fichier de données et un fichier de ressources. Le fichier de données contient le contenu du document et le fichier de ressources contient l'identifiant du type de fichier et d'autres propriétés. La division par type est très arbitraire: ADS peut contenir n'importe quel fichier normal, y compris les fichiers exécutables. Quelque temps après que cela soit devenu possible sous Windows (en termes simples, joindre des fichiers complètement invisibles à des fichiers visibles), certains auteurs de virus l'ont intégré à leur arsenal. Un exemple frappant d’un tel virus est le célèbre Rustock.

L'ADS peut être soit légitime et activement utilisé par le système lui-même, soit malveillant.